[LINE CTF 2022] rolling

개요

what you know about rolling?

문제 분석

주의사항

이 글의 내용을 따라하기 위해서는 Aarch64 아키텍처 기반의 안드로이드 장치가 필요합니다.

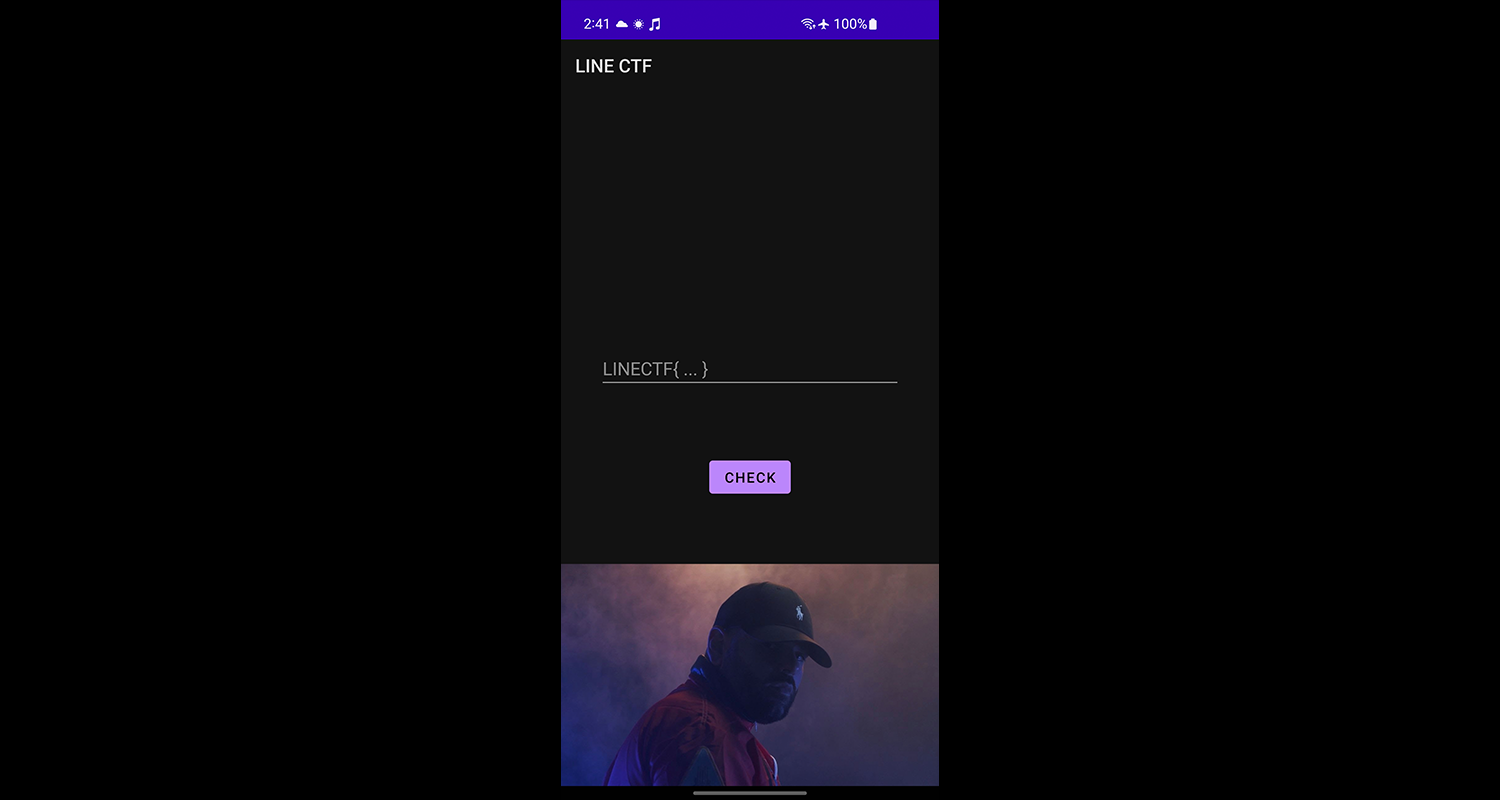

안드로이드 APK 파일 rolling.apk 가 주어집니다. ADB를 이용하여 안드로이드 장치에 설치한 후 실행하면 그림과 같이 EditText 위젯과 버튼이 있는데, 아무 텍스트나 입력하고 버튼을 누르면 앱이 강제종료됩니다.

런처 액티비티인 MainActivity 의 디컴파일 결과를 보면 10행에 checkFlag 메소드, 19행에 deep 네이티브 메소드가 선언되어 있습니다. checkFlag 메소드는 위의 화면에서 버튼을 누르면 호출되는 메소드입니다. 이 메소드는 EditText 위젯에 특정 URL을 입력하면 “Correct! :)” 문자열을 출력하는데, 그렇다고 플래그를 주는 것은 아닙니다.

1 | package me.linectf.app; |

APK 파일에서 lib/arm64-v8a 경로에는 64비트 Aarch64 라이브러리인 libnative-lib.so 파일이 있습니다. 안드로이드 앱은 JNI(Java Native Interface)를 이용해 Java로 작성된 앱 코드에서 C/C++로 작성된 네이티브 라이브러리를 불러오고 코드를 실행할 수 있습니다. 이 파일은 앱에서 불러오는 네이티브 라이브러리에 해당하는 것입니다. 앞서 MainActivity 에서 System.loadLibrary 를 호출하여 라이브러리를 불러오면 JNI_OnLoad 함수가 호출됩니다. 이 함수를 살펴보면 7행에서 라이브러리의 deep 함수를 앱에서 호출할 수 있는 네이티브 메소드로 등록하고 있습니다.

1 | jint JNI_OnLoad(JavaVM *vm, void *reserved) |

그런데 10행 이후의 코드를 보면 GetMethodID , ToReflectedMethod 등 JNI 함수들을 이용한 추가적인 작업을 하고 있습니다. 여기서 ToReflectedMethod 함수는 안드로이드 NDK 위키를 보면 Java 리플렉션(reflection)과의 상호작용을 위한 함수라고 명시되어 있습니다. 리플렉션은 런타임에 객체의 멤버들에 대한 정보를 조회하고 조작할 수 있는 Java 언어의 기능입니다. 이를 참고할 때, 리플렉션을 이용해 checkFlag 의 artMethod 값을 deep 의 값으로 덮어씌워 런타임에 checkFlag 메소드를 호출하면 deep 네이티브 메소드가 호출되도록 조작하고 있음을 추측할 수 있습니다.

라이브러리에서 deep 함수를 살펴보면 MainActivity 의 EditText 위젯에 입력된 문자열을 가져와 반복문을 실행합니다. 반복문은 문자열 내의 각 문자 s[i] 에 대해 meatbox , soulbox , godbox 함수를 실행하여 결과가 각각 data[i] , data[i + 1] , data[i + 2] 와 모두 같은지 검사합니다. 모든 문자에 대해 검사를 통과하면 “Correct! :)” 를 출력합니다. 따라서 이를 만족하는 문자열이 플래그라고 짐작할 수 있습니다.

1 | __int64 __fastcall deep(JNIEnv *env, __int64 a2, __int64 a3) |

문제 풀이

플래그를 얻기 위해서는 라이브러리에 구현된 meatbox , soulbox , godbox 함수의 인자로 전달했을 때 결과가 data 배열의 값들과 일치하는 문자열을 구해야 합니다. 그런데 이들 함수의 구현은 매우 복잡하여 분석이 쉽지 않습니다. 라이브러리 또한 안드로이드 NDK로 컴파일된 라이브러리로 일반적인 Aarch64 환경에서 동적 분석을 시도하여도 의존성 문제로 인해 로딩조차 되지 않습니다. 따라서 해당 라이브러리를 동적으로 로딩하여 meatbox , soulbox , godbox 함수를 호출하는 C 코드를 작성하고, 안드로이드 NDK로 컴파일한 후 Aarch64 기반의 안드로이드 장치에서 실행하도록 하겠습니다.

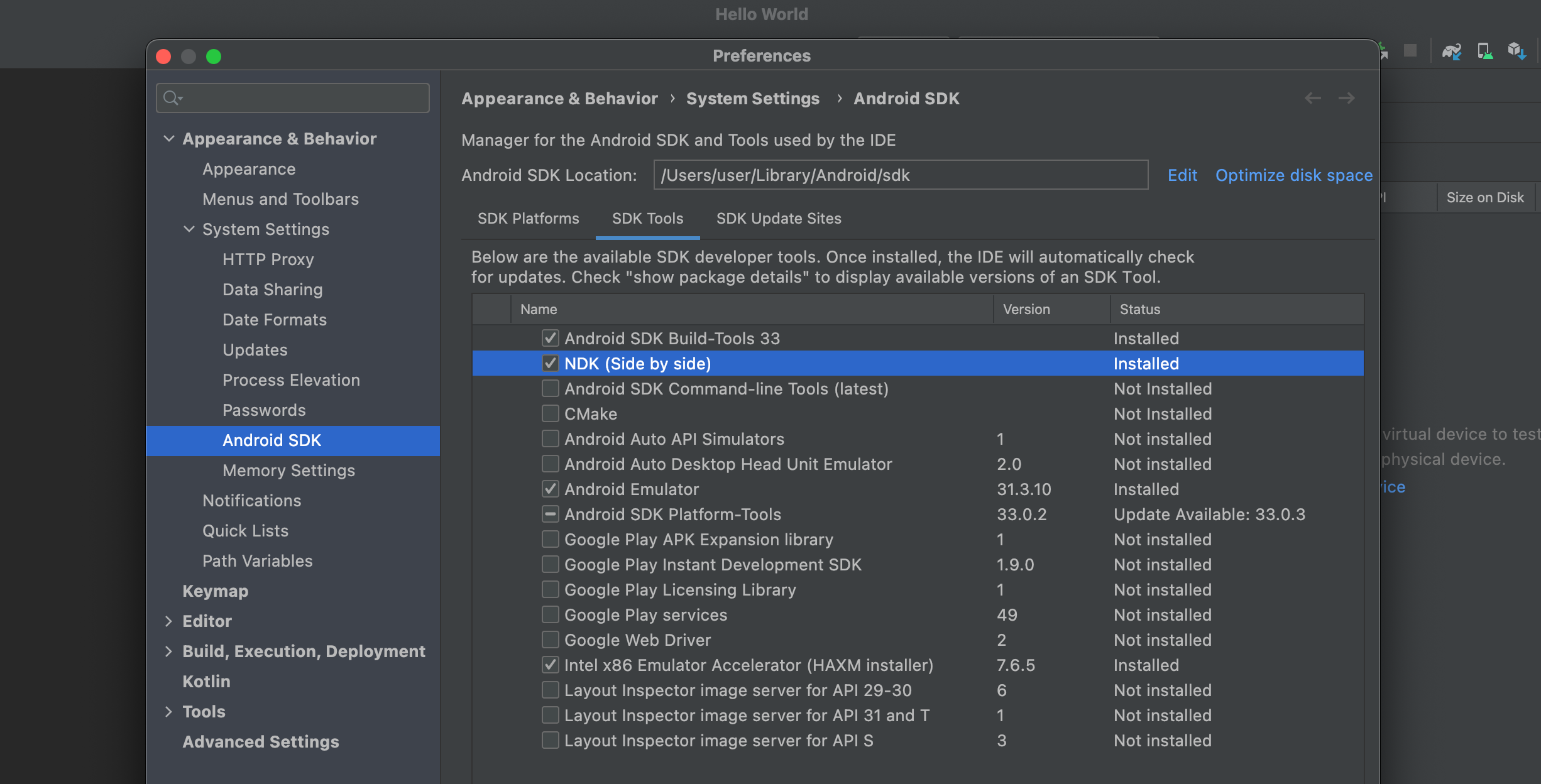

안드로이드 NDK는 C/C++로 작성한 코드를 안드로이드에서 실행 가능하도록 하는 빌드 도구입니다. 안드로이드 통합 개발 환경인 안드로이드 스튜디오(Android Studio)의 SDK Manager 메뉴에서 다음과 같이 설치할 수 있습니다.

안드로이드 NDK 설치 경로의 clang 컴파일러를 이용해 소스 코드를 컴파일하고, ADB를 이용하여 바이너리를 장치에 전송하는 빌드 스크립트를 다음과 같이 작성하였습니다. 설치 경로는 운영체제에 따라 서로 다를 수 있습니다.

1 |

|

라이브러리를 로드할 때 유의할 점은 해당 라이브러리는 C++로 작성되어, 함수 이름이 맹글링(mangling)되어 있다는 것입니다. readelf 를 사용해 라이브러리에서 심볼을 조회하면 meatbox , soulbox , godbox 함수들의 맹글링된 이름을 확인할 수 있습니다. 함수를 불러올 때는 이 이름들을 사용해야 합니다.

1 | $ readelf -s .\libnative-lib.so | grep "box" |

풀이 코드는 dlopen 과 dlsym 함수를 이용해 동적으로 라이브러리를 불러오고 meatbox , soulbox , godbox 함수를 찾아 함수 포인터에 대입합니다. 이후 모든 출력 가능한 ASCII 범위의 문자에 대해 각각의 함수들을 호출하여 결과를 미리 map 배열에 저장합니다. data 배열의 값들과 결과가 일치하는 문자를 map 배열에서 조회하여 플래그를 구할 수 있도록 하였습니다. 안드로이드 장치에 바이너리를 전송하고 실행하면 플래그를 확인할 수 있습니다.

1 |

|

1 | $ adb shell |

참고자료

[1] JNI Functions, Java Native Interface Specification, 2019. [Online] Available: https://docs.oracle.com/javase/8/docs/technotes/guides/jni/spec/jniTOC.html